- 📚 转发抽水基于Netty(Java技术栈高性能框架)+C技术开发,WEB服务基于SpringBoot技术开发

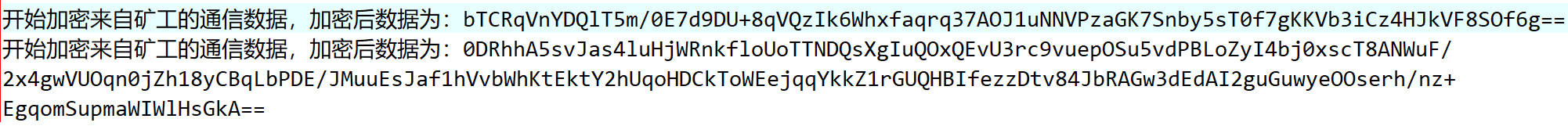

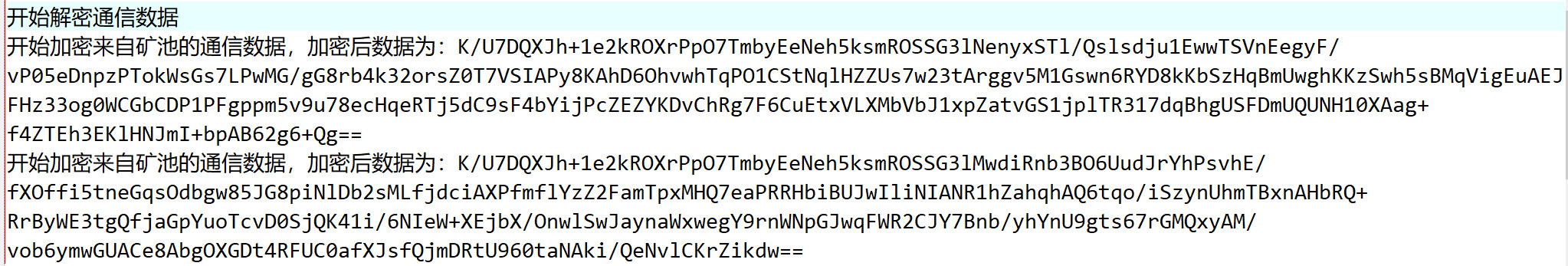

- 💾 安全稳定:客户端+服务端模式(也可单独服务端模式),客户端加密混淆、服务端解密解混淆

- ☁️ 全币种支持加密煮饭,全币种支持抽水(ETH/ETC/BTC/BCH/LTC/ERG/BSV/XMR等)

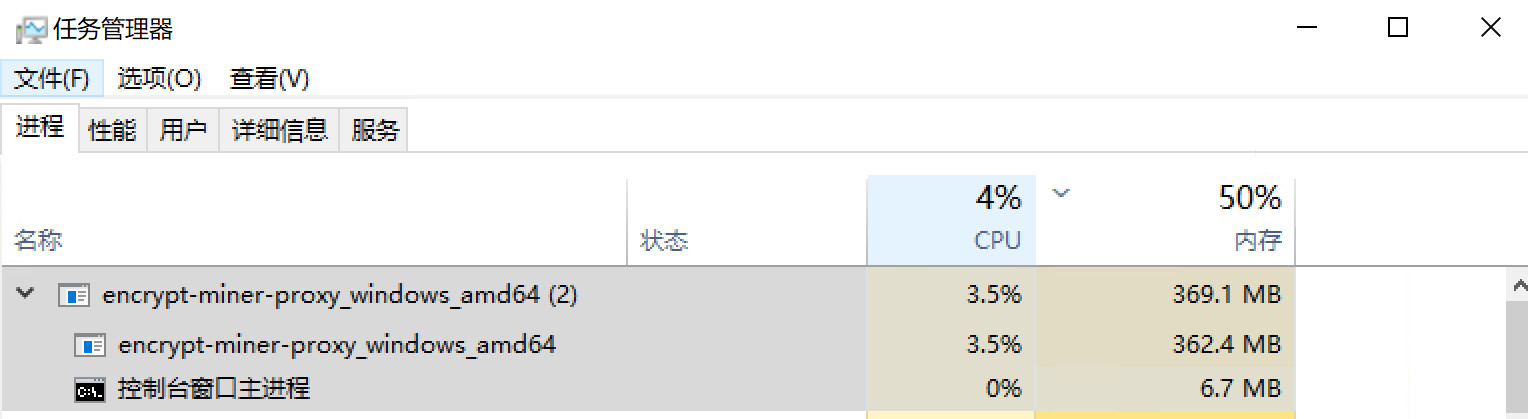

- ⚡ 性能强劲,CPU占用低

- 💻 可以自定义抽水比例

- 📤 WEB管理,清晰明了

- 🚀 开箱即用:All-In-One 打包,一键搭建运行

- 👩👧👦 支持Liunx Windows

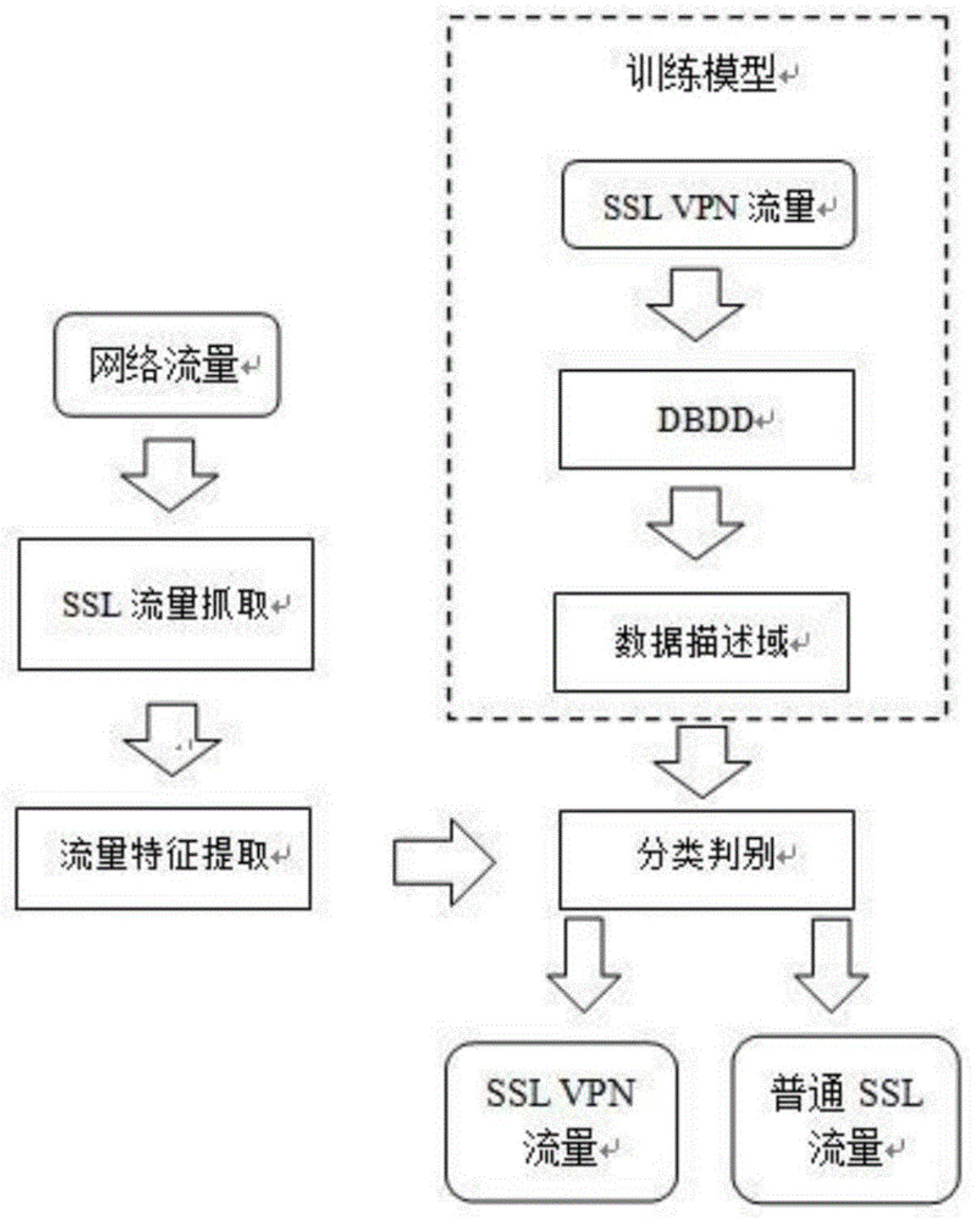

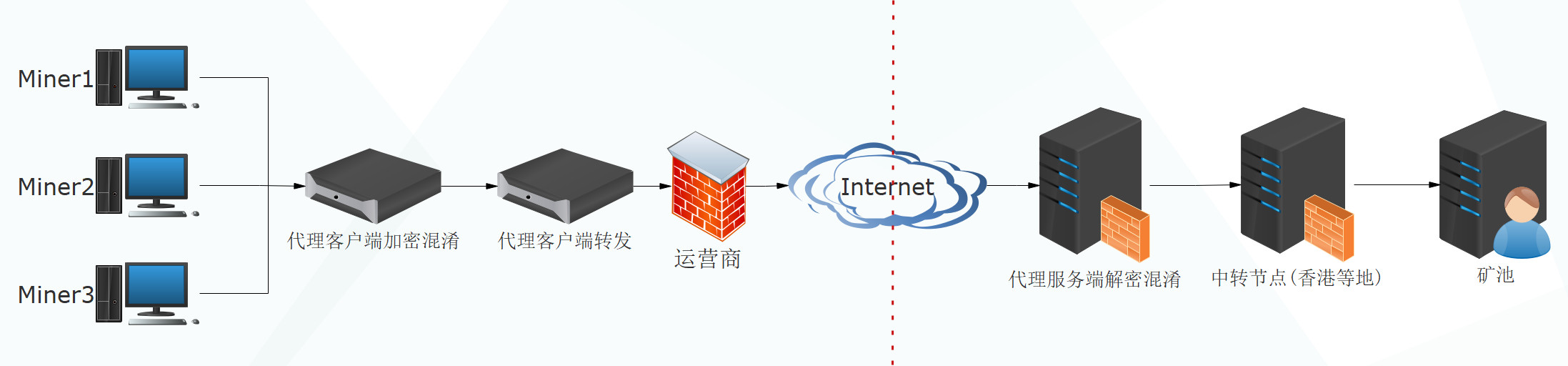

发现很多人不太理解为啥运营商可以侦别SSL流量,明明已经用了SSL(非常安全,数据几乎无法被破解),但是为啥运营商还是能够识别你的流量呢,其实下图就是原理,中心词就是两个字:特征。对于大数据训练的模型无需知道流量内容,通过大量数据训练之后,流量对外呈现某种特征类型,就可以识别流量了,无需知道明文。

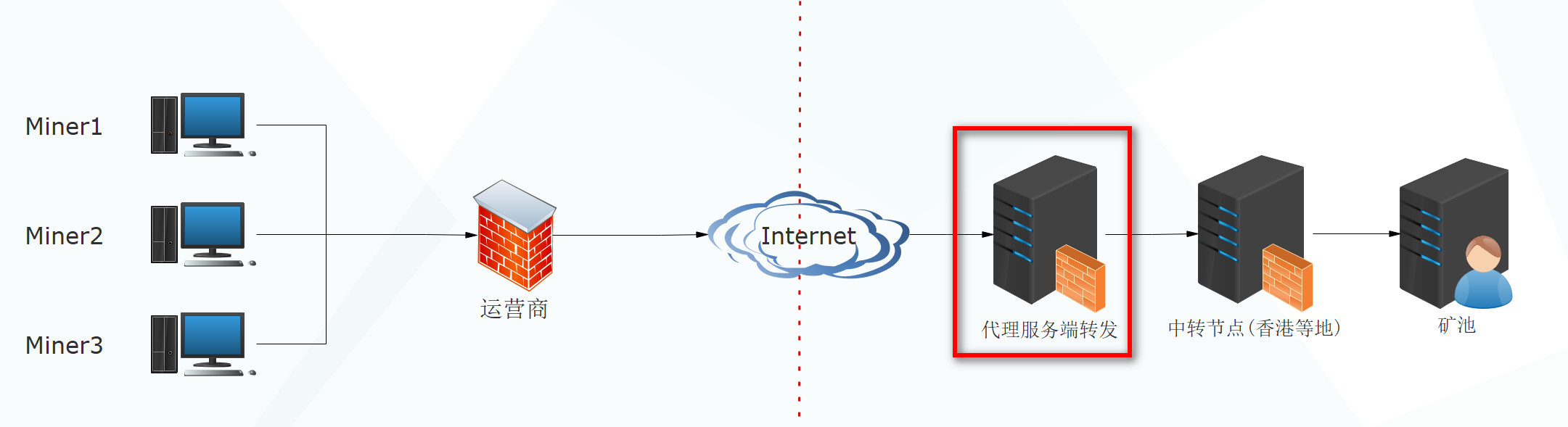

知道原理了,那么可以针对该原理,使用自定义加密的算法,并且对数据进行混淆操作,甚至模拟访问正常网页访问,尽可能抹去特征,这样运营商就无法识别。如果使用部署模式1:该模式矿机直连服务端代理,无需客户端代理,链路如下所示

矿机->运营商->服务端代理(香港云主机)->矿池

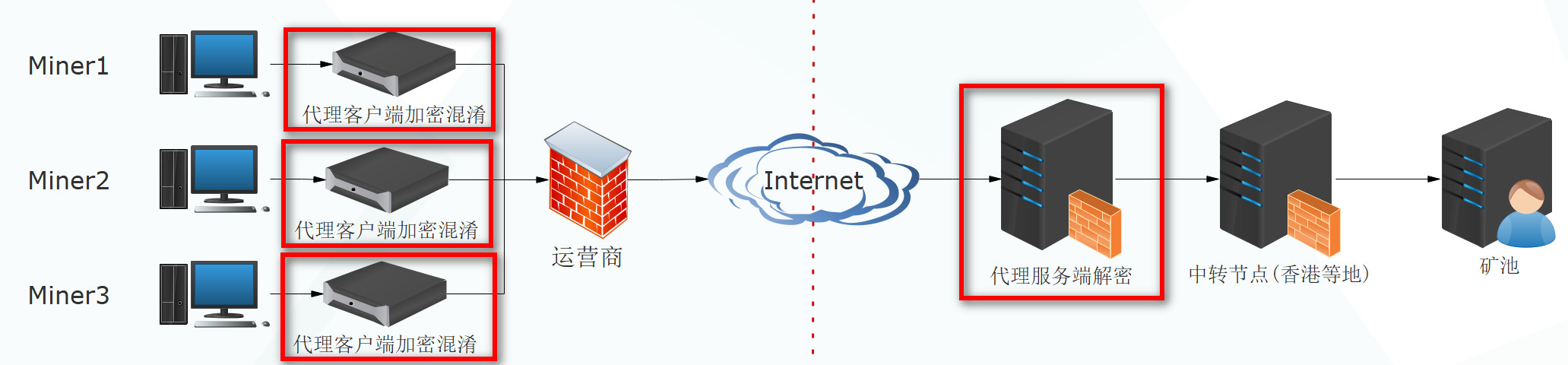

如果使用部署模式2:该模式每台矿机上安装客户端代理,然后矿机连客户端代理,链路如下所示

矿机->客户端代理(本地局域网)->运营商->服务端代理(香港云主机)->矿池

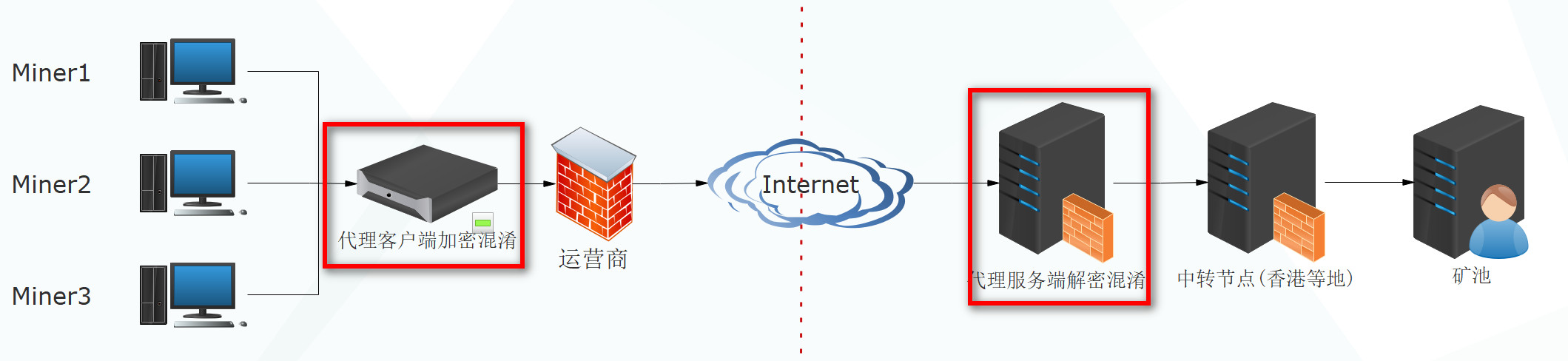

如果使用部署模式3:该模式在本地局域网随便找一台机器,然后运行客户端代理,局域网上所有机器连这台安装了客户端代理的机器,然后客户端代理连服务端代理,链路如下所示

矿机->客户端代理(本地局域网)->运营商->服务端代理(香港云主机)->矿池

如果使用部署模式4:该模式在本地局域网随便找一台机器,然后运行客户端代理,局域网上所有机器连这台安装了客户端代理的机器,然后客户端代理连服务端代理,链路如下所示

矿机->客户端代理(本地局域网)->客户端代理(国内云主机)->运营商->服务端代理(香港云主机)->矿池

0.25%

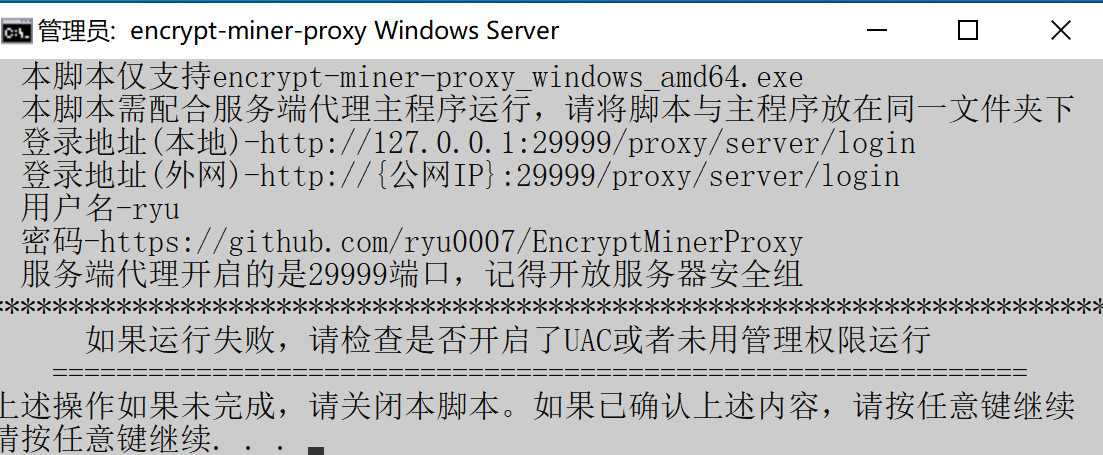

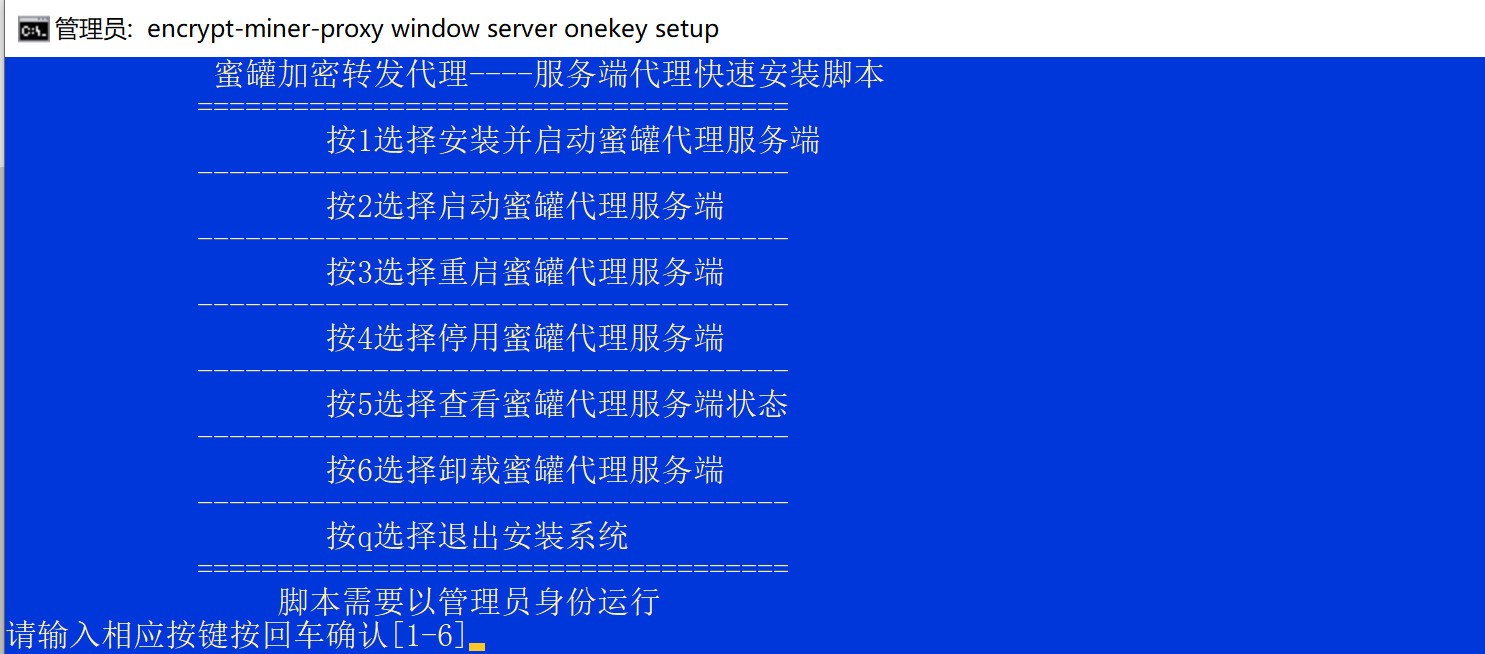

1、双击Windows_Server_OneKey.bat,弹出对话框,按任意键

2、根据提示安装程序

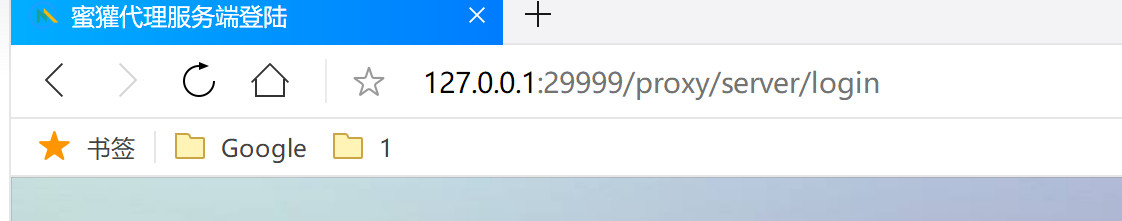

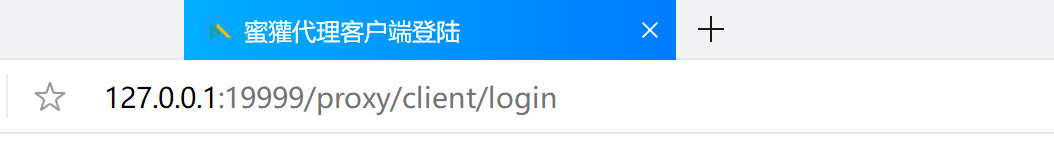

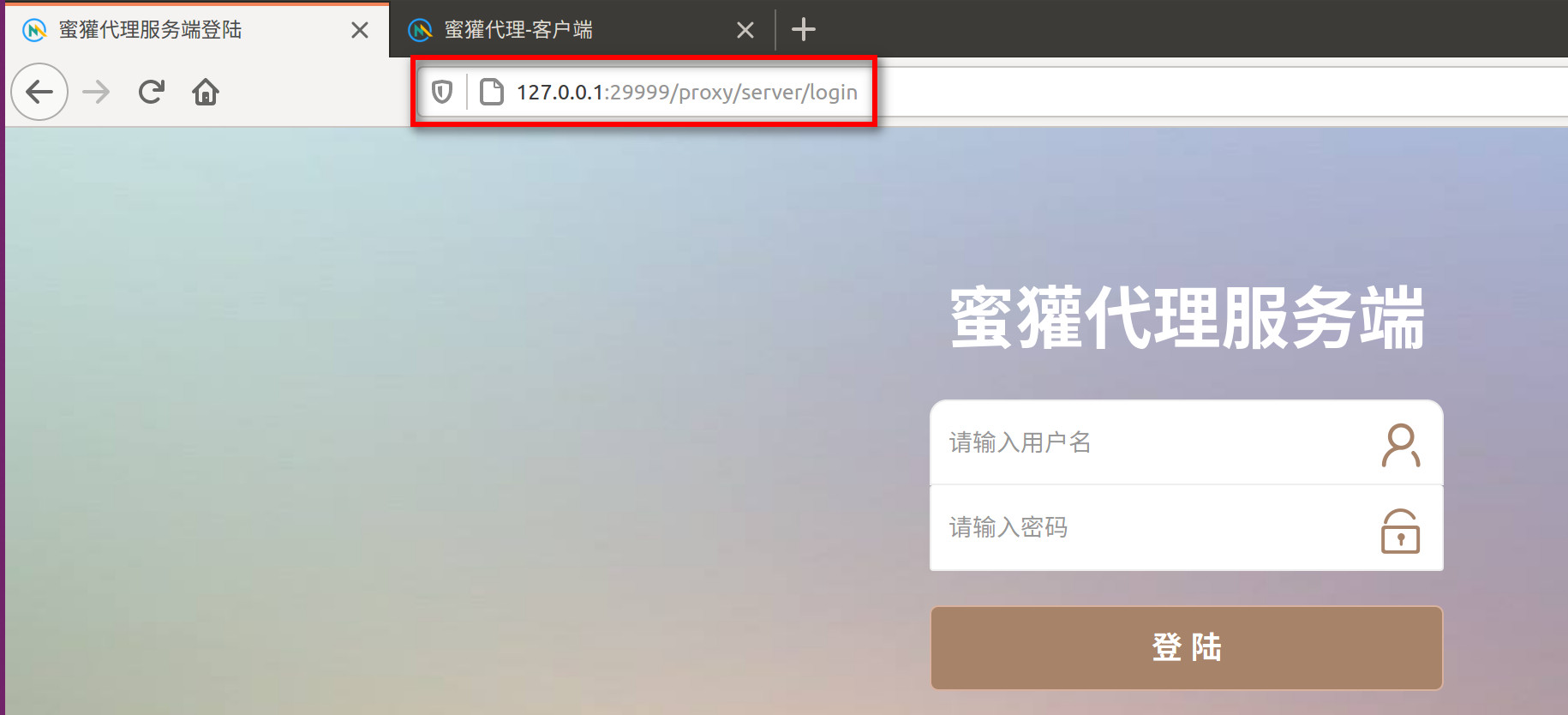

3、浏览器输入url登入

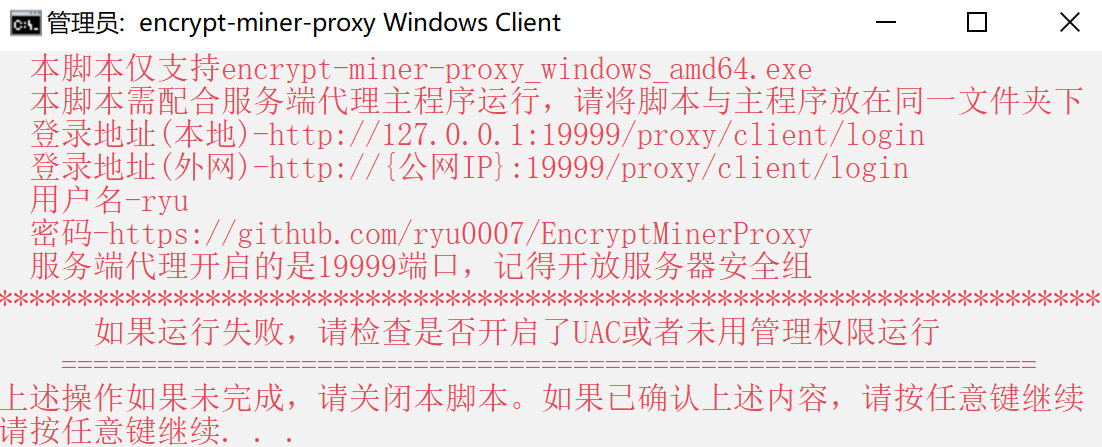

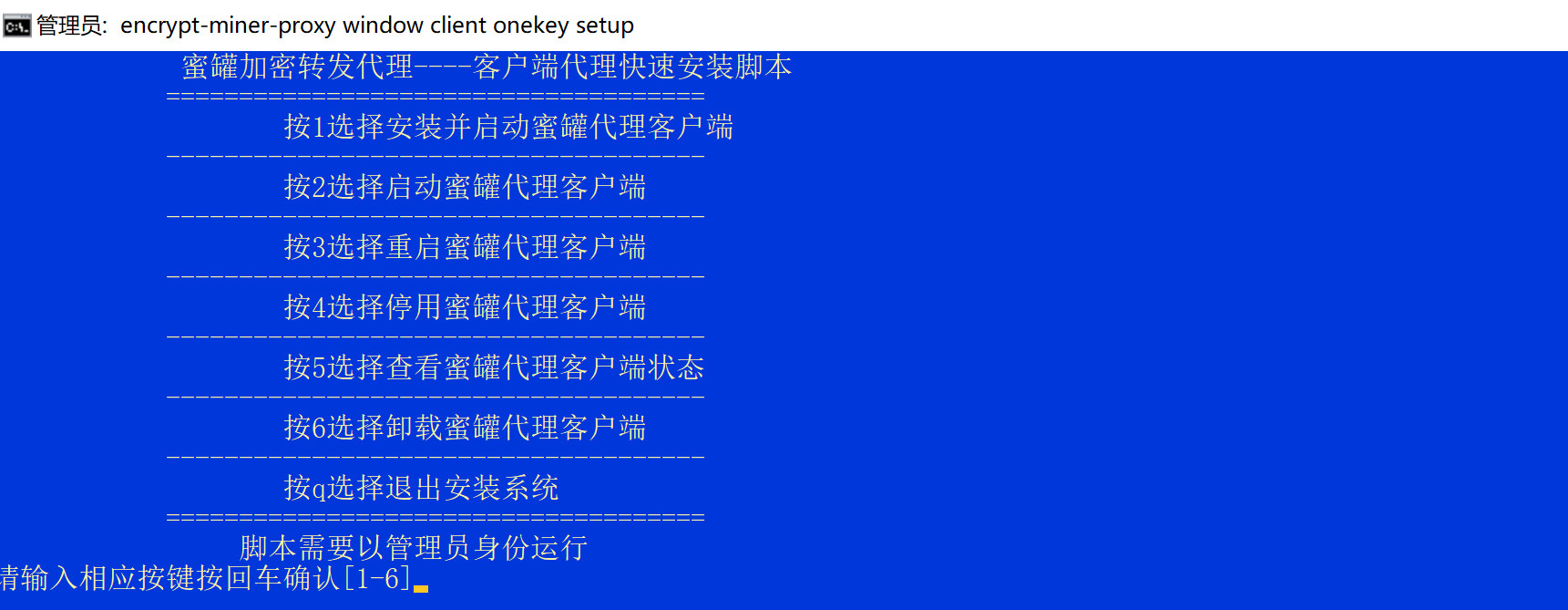

1、双击Windows_Client_OneKey.bat,弹出对话框,按任意键

2、根据提示安装程序

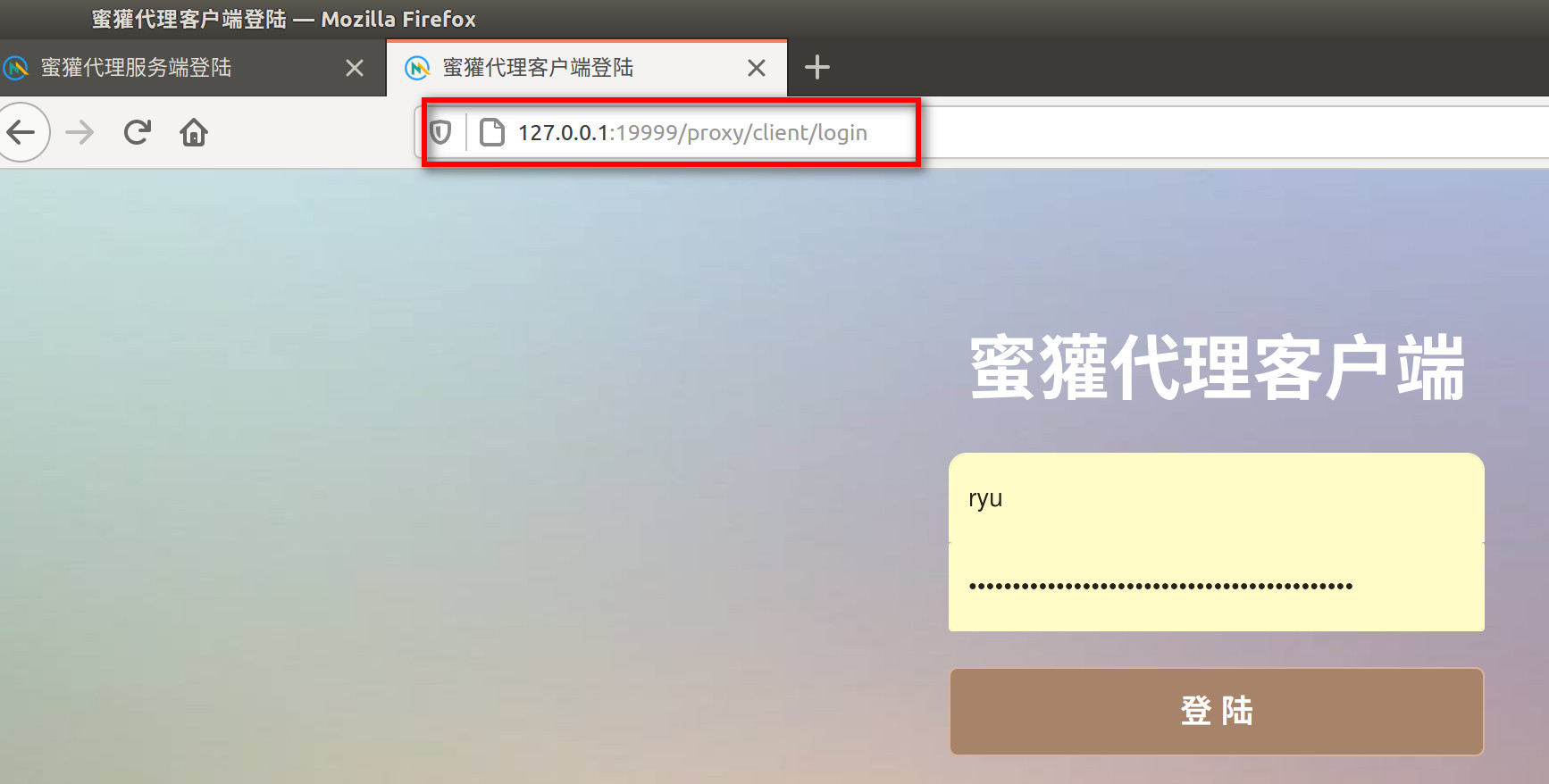

3、浏览器输入url登入

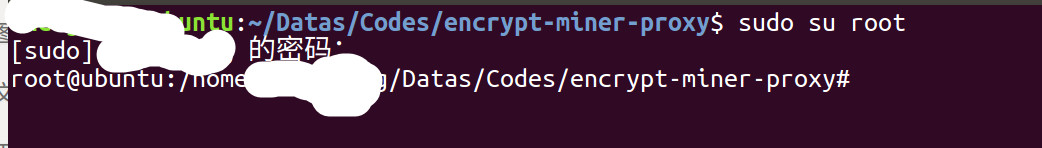

1、切换root用户

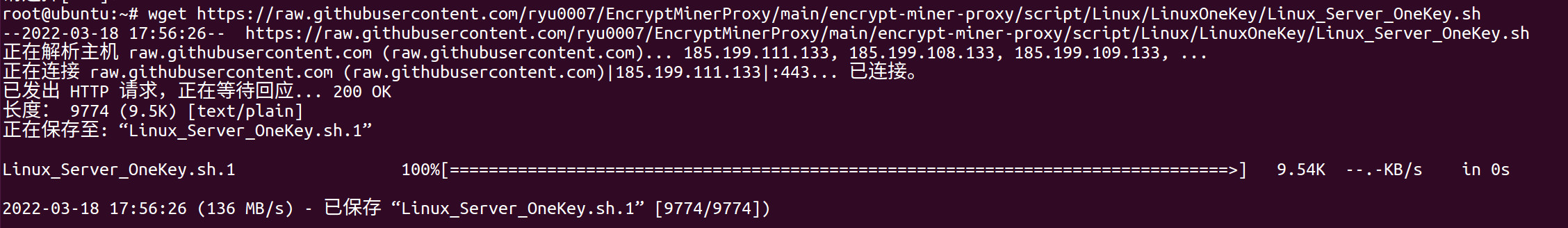

2、下载服务端一键脚本

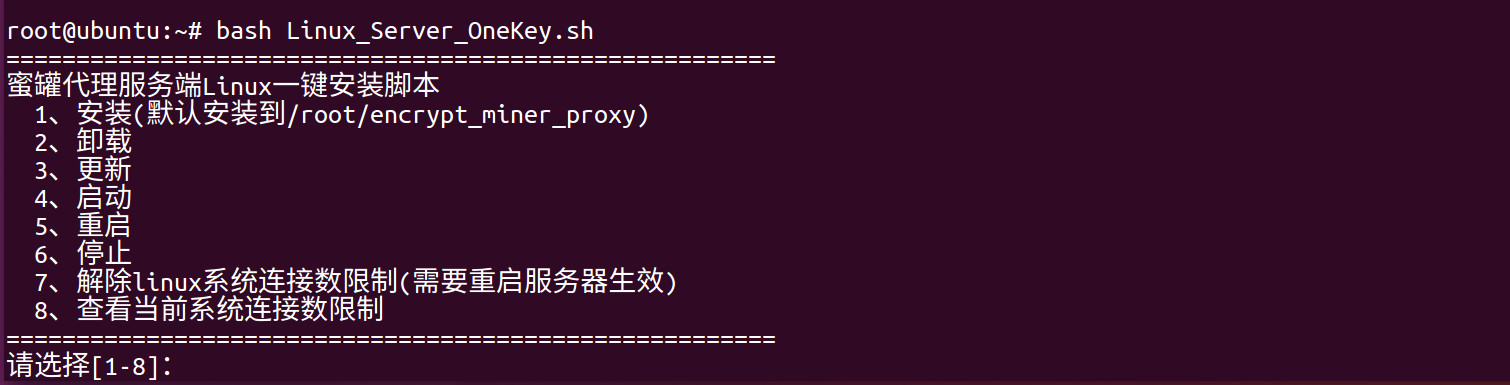

wget https://raw.githubusercontent.com/ryu0007/EncryptMinerProxy/main/encrypt-miner-proxy/script/Linux/LinuxOneKey/Linux_Server_OneKey.sh3、执行服务端一键脚本

bash Linux_Server_OneKey.sh4、输入url登入

1、切换root用户

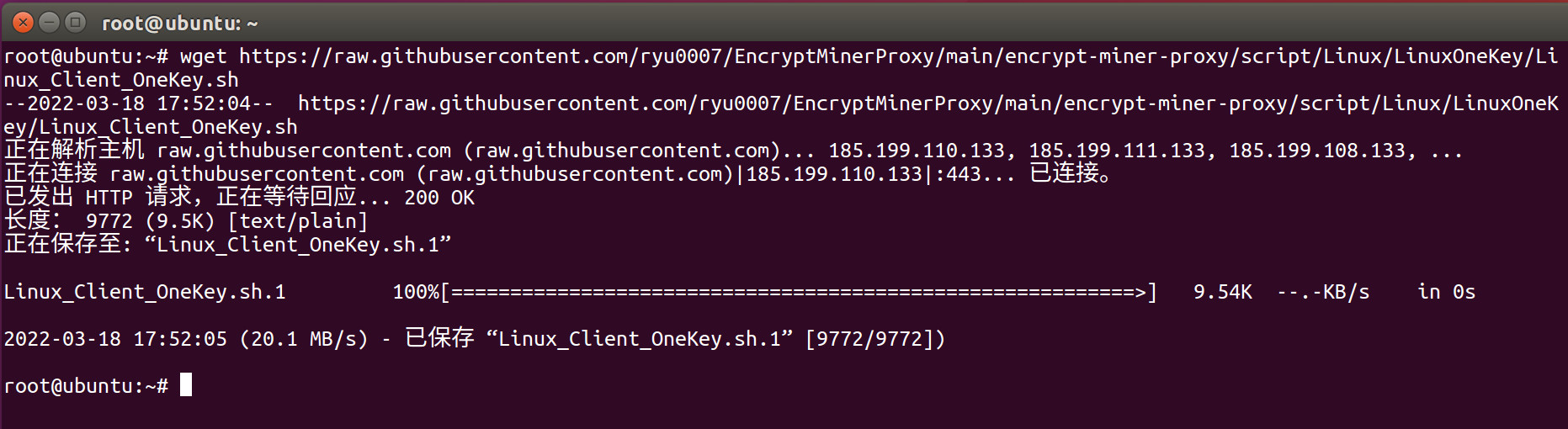

2、下载客户端一键脚本

wget https://raw.githubusercontent.com/ryu0007/EncryptMinerProxy/main/encrypt-miner-proxy/script/Linux/LinuxOneKey/Linux_Client_OneKey.sh3、执行客户端一键脚本

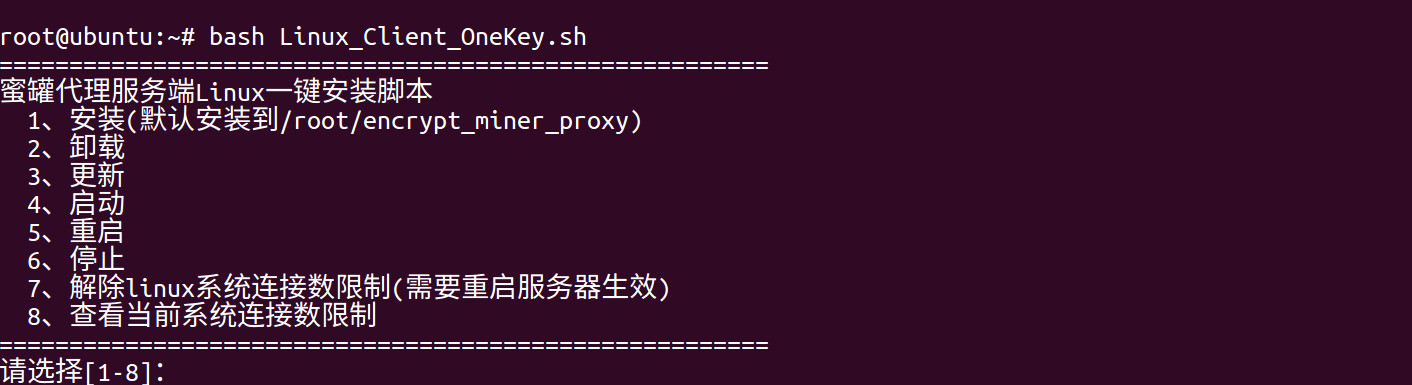

bash Linux_Client_OneKey.sh4、输入url登入

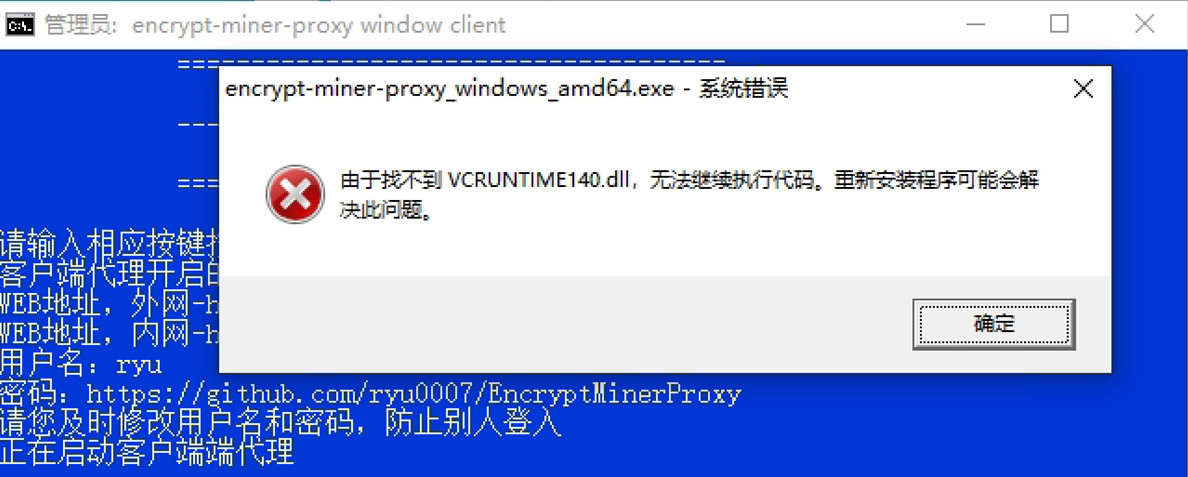

解答:缺少必要的windwos运行库,参照这个贴解决https://zhuanlan.zhihu.com/p/102535551下图是服务器连续跑了2天2夜,一共连接这100多个矿工的情况下占用的资源情况:

### 扫码 QQ群: TG:https://t.me/+Q0u6PCLXZoZhMjRl1、使用gitHub的DownLoad ZIP或者gitee的下载压缩包功能下载的包,双击bat文件会报错,估计是网站在打zip包的时候对bat做了啥处理,使用正常的git clone下载无任何问题,请下载release版本,如果有问题请加群获取正确的bat文件,或者使用git clone下载bat文件